Pour jailbreaker un iPhone, il faut pouvoir détecter des failles dans son système et – idéalement – dans son bootloader. Sur les vieux appareils munis d’un connecteur dock, la tâche était relativement aisée, car ce connecteur cache un port série qui donne accès à une console de débogage du noyau. En revanche, le Lightning est resté depuis deux ans comme une grosse épine dans les pieds des jailbreakers. Ce port s’accompagne d’un protocole de communication complexe, qui permet à Apple de limiter les contrefaçons : seuls les fabricants payant une licence à Apple ont accès aux spécifications du connecteur Lightning. Le port Lightning avait donc su garder ses secrets, mais un hacker français – Ramtin Amin ou @key2fr sur twitter – est parvenu à déchiffrer son fonctionnement.

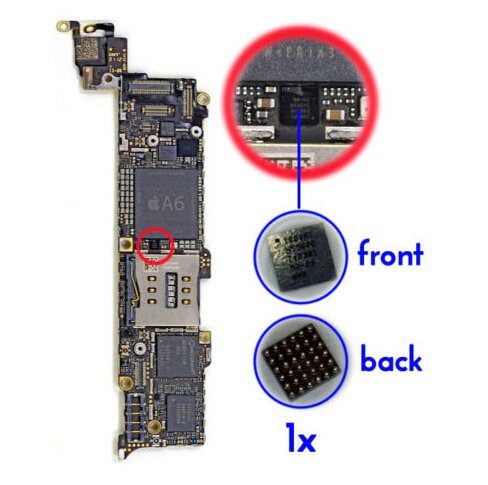

Son enquête est d’un haut niveau technique et a nécessité du matériel inaccessible au commun des mortels. Il a tout d’abord trouvé une explication du brochage du connecteur, puis a pu se procurer un câble adaptateur Lightning-série officiel. Cela lui a permis de décoder en partie de la procédure qui se produit lorsqu’on branche le connecteur et d’identifier une puce essentielle – le Tristar – qui était passée jusque là inaperçue. Cette puce est un multiplexeur, qui mixe donc les informations entre l’entrée et la sortie. @keyfr en a dessoudé une et a fabriqué un adaptateur ad hoc qui lui a permis de se brancher sur la puce, précisément sur les broches chargées du port série.

Et voilà, il a pu obtenir un accès à la console sur son iPhone 5s.

L’étape suivante est la création en petite série de câbles Lightning/série. À partir de là, les iPhone et iPad devraient être beaucoup moins sécurisés.

- Plus de détail sur le site de @key2fr