On vous dit tout…

Depuis une quinzaine de jours, un nouveau botnet dénommé VPNFilter agite le microcosme de la sécurité. Cette menace serait, a priori, produite en Russie, et probablement financée par une organisation étatique. On suppose son développement par le groupe APT28, que l’on soupçonne d’être derrière Fancy Bear et les vols d’informations du parti démocrate lors de la campagne américaine (des soupçons sans aucune preuve à l’heure actuelle), ou par le groupe TeleBots, qui serait déjà derrière les redoutables malwares KillDisk et NotPetya. Ce malware fut d’abord repéré en Ukraine (comme les deux précédents), mais s’est étendue à 54 pays dans le monde.

La cible : nos routeurs !

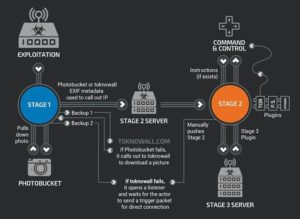

Autre particularité, elle se comporte comme une fusée à trois étages, agissant en trois coups. La première étape infecte le routeur. Celle-ci permet de télécharger la deuxième étape qui joue le rôle de « Man In The Middle » pour intercepter login et mots de passe des services Web, mais aussi pour espionner le protocole Modbus (utilisé par les systèmes industriels SCADA). Enfin une troisième étape récupère un code dont les fonctionnalités varient selon les cibles : soit il communique les données dérobées via TOR, soit il cherche à infecter les machines à l’intérieur du réseau local, soit il essaye de pervertir l’affichage de pages Web pour tromper l’internaute, etc.

Malware robuste

Il y a une dizaine de jours, le FBI avait annoncé avoir pris le contrôle du serveur du Botnet, et invitait les utilisateurs à redémarrer leur routeur pour le supprimer. Mais on apprenait hier – par le biais des chercheurs de Cisco Talos – que le Botnet était en réalité toujours actif. Il serait capable de se connecter dynamiquement à d’autres centres de commandes, et continuerait de diffuser de nouveaux modules (notamment pour l’étape 3 de l’attaque). Un simple redémarrage ne suffirait donc pas à l’éradiquer !

Combien d’infections ?

Les chercheurs de Cisco estiment qu’entre 500 000 et 1 000 000 de routeurs seraient infectés. Des nombres qui font peur, mais qui ne reflètent pas nécessairement la réalité. La fourchette fournie reste très floue et n’est qu’une approximation. Il est en réalité assez difficile de déterminer un nombre exact de victimes, mais la menace semble sérieuse.

Les méthodes de propagation du malware restent mal identifiées. Mais le Bot s’infiltre dans les routeurs en utilisant soit les identifiants « admin » par défaut, soit les failles déjà connues de ces appareils.

Faut-il s’en inquiéter ?

Comment savoir si on est infecté ?

Il n’existe pour l’instant aucun outil simple et pratique pour déterminer si son routeur est effectivement perverti par VPNFilter ou non. Agissant avec une discrétion maximale, le malware est difficile à repérer. Si vous avez un doute et disposez d’un des modèles cités plus bas, considérez-vous comme infecté et réalisez les étapes d’éradication ci-dessous.

Comment s’en débarrasser ?

- Sauvegardez les paramètres de votre routeur.

- Téléchargez depuis Internet la dernière version du Firmware de votre routeur (en allant sur le site de support de votre appareil).

- Déconnectez le routeur d’Internet.

- Éteignez le routeur et attendez 30 secondes. Rallumez-le.

- Procédez à un RESET complet (autrement dit un retour au paramétrage usine) : la manipulation varie selon les appareils, mais il existe généralement à l’arrière un bouton Reset à enfoncer avec un stylo durant une dizaine de secondes.

- Si possible, procédez à la mise à jour du firmware pour bénéficier de la toute dernière version, probablement patchée pour résister à VPNFilter. Dans certains cas, un RESET suffit à éradiquer le malware, mais dans d’autres cas seule la réinstallation du firmware (microcode) permet de s’en débarrasser. Nous invitons tous les utilisateurs des routeurs ci-dessous à procéder à une réinstallation du firmware même s’ils ont déjà la dernière version.

- Si votre routeur avait une configuration spécifique essayez de la redéfinir à la main. N’utilisez la sauvegarde des paramètres réalisée à l’étape 1 que si la tâche est trop fastidieuse.

- Vérifiez que l’administration à distance du routeur est désactivée.

- Modifiez le mot de passe administrateur. Cette étape est essentielle !

- Reconnectez le routeur à Internet.

Comment s’en protéger ?

Pour s’en protéger, même si votre routeur n’est pas dans la liste connue des appareils actuellement ciblés, veillez à changer les logins et mots de passe par défaut du routeur et désactiver son administration à distance.

Quels sont les matériels infectés ?

| Asus | RT-AC66U, RT-N10, RT-N10E, RT-N10U, RT-N56U, RT-N66U |

|---|---|

| D-Link | DES-1210-08P, DIR-300, DIR-300A, DSR-250N, DSR-500N, DSR-1000, DSR-1000N |

| Huawei | HG8245 |

| Linksys | E1200, E2500, E3000, E3200, E4200, RV082, WRVS4400N |

| Mikrotik | CCR1009, CCR1016, CCR1036, CCR1072, CRS109, CRS112, CRS125, RB411, RB450, RB750, RB911, RB921, RB941, RB951, RB952, RB960, RB962, RB1100, RB1200, RB2011, RB3011, RB Groove, RB Omnitik, STX5 |

| Netgear | DG834, DGN1000, DGN2200, DGN3500, FVS318N, MBRN3000, R6400, R7000, R8000, WNR1000, WNR2000, WNR2200, WNR4000, WNDR3700, WNDR4000, WNDR4300, WNDR4300-TN, UTM50 |

| QNAP | TS251, TS439 Pro, Other QNAP NAS devices running QTS software |

| TP-Link | R600VPN, TL-WR741ND, TL-WR841N |

| Ubiquiti | NSM2, PBE M5 |

| Upvel | Modèles vulnérables, mais pas encore identifiés |