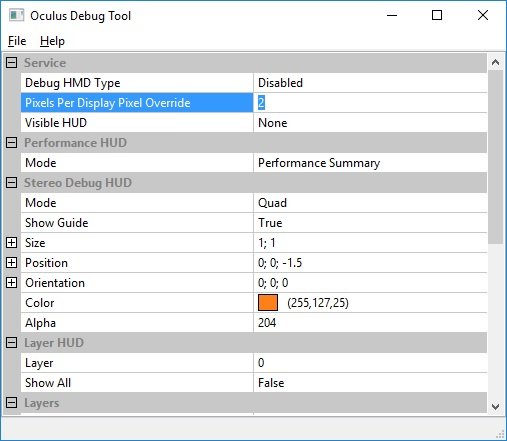

Augmenter la qualité d’image dans l’Oculus Rift grâce à son SDK

L'Oculus Rift offre intrinsèquement une très belle qualité d'image, mais il est possible de l'améliorer dans certains jeux. Il faut pour cela télécharger le SDK d'Oculus et plonger dans les réglages.

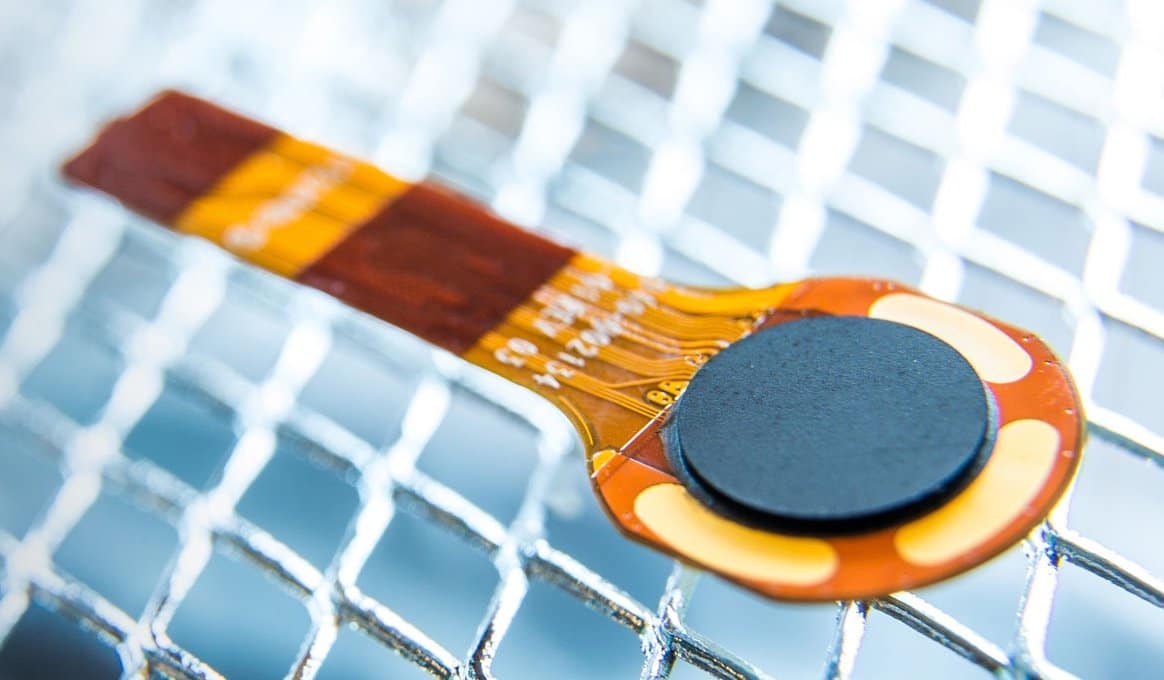

Un capteur d’empreinte digitale dans une clé USB pour s’authentifier sur tous les PC

De plus en plus de PC ont un capteur biométrique intégré permettant d'utiliser les fonctions Windows Hello pour s'authentifier sans mot de passe. Mais que faire pour les vieux qui n'en ont pas ?

Les écrans courbes seraient bons pour les yeux

La dernière mode chez les fabricants d'écrans PC est celle des écrans courbes. Leur utilité n'est pas évidente pour les utilisateurs. Mais selon une étude médicale, ils réduiraient la fatigue visuelle.

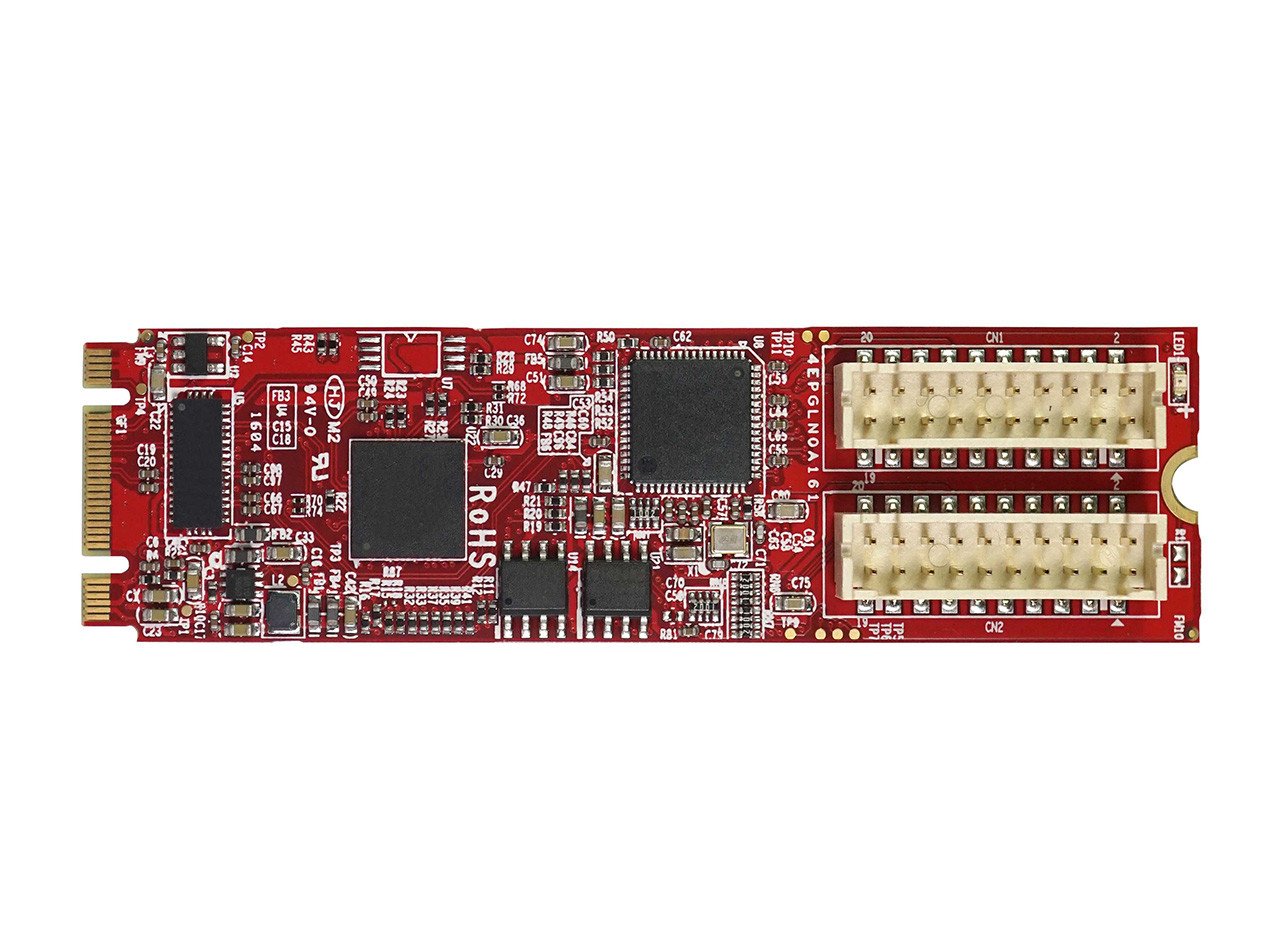

Des cartes réseau sur port M.2 pour mini-PC en manque de slots

Les cartes réseaux sur port M.2 d'Innodisk seront parfaites pour transformer un mini PC ou un NUC en serveur à haut débit.

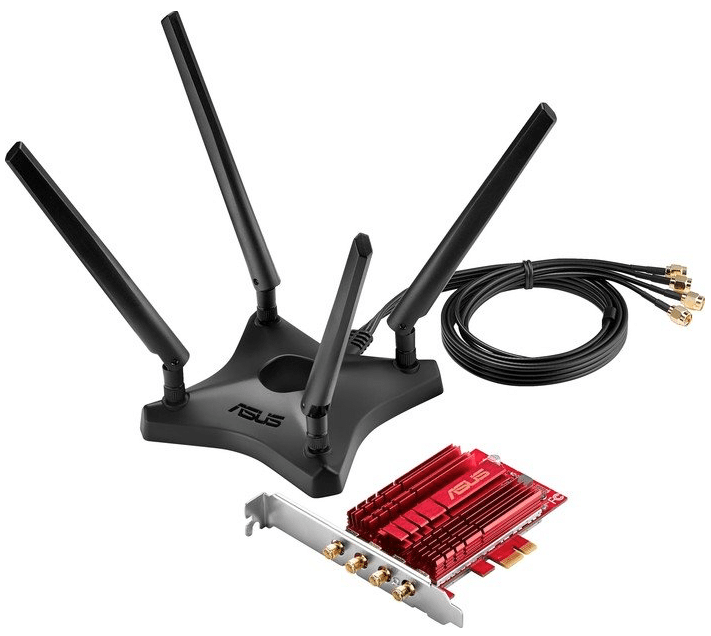

Asus PCE-AC88 : une carte à 4 antennes pour du WiFi à 2,1 Gbit/s

L'avènement du WiFi ac MU-MIMO pourrait bien faire mentir l'adage qui dit que rien ne remplace un connexion filaire. Asus propose une carte WiFi deux fois plus rapide que du Gigabit Ethernet !

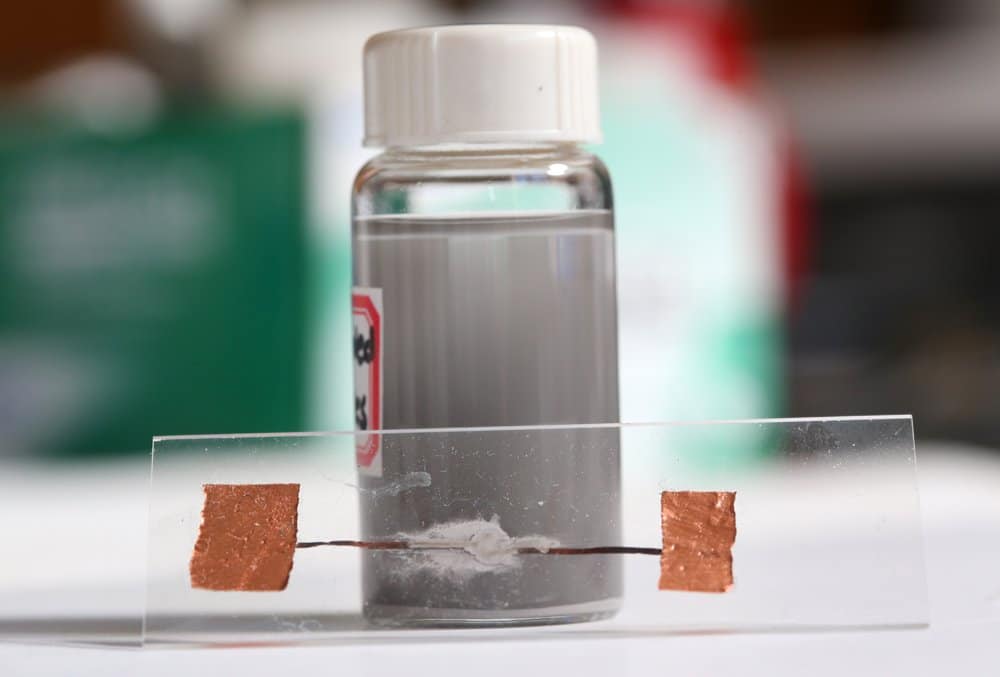

Un métal liquide pour des soudures à froid, la fin du fer à souder ?

Un nouveau matériau composé entre autres de bismuth, d’indium et d’étain se maintient à l’état liquide, même à température ambiante. Il peut ainsi servir pour faire des soudures à froid, et pourrait révolutionner l'industrie.

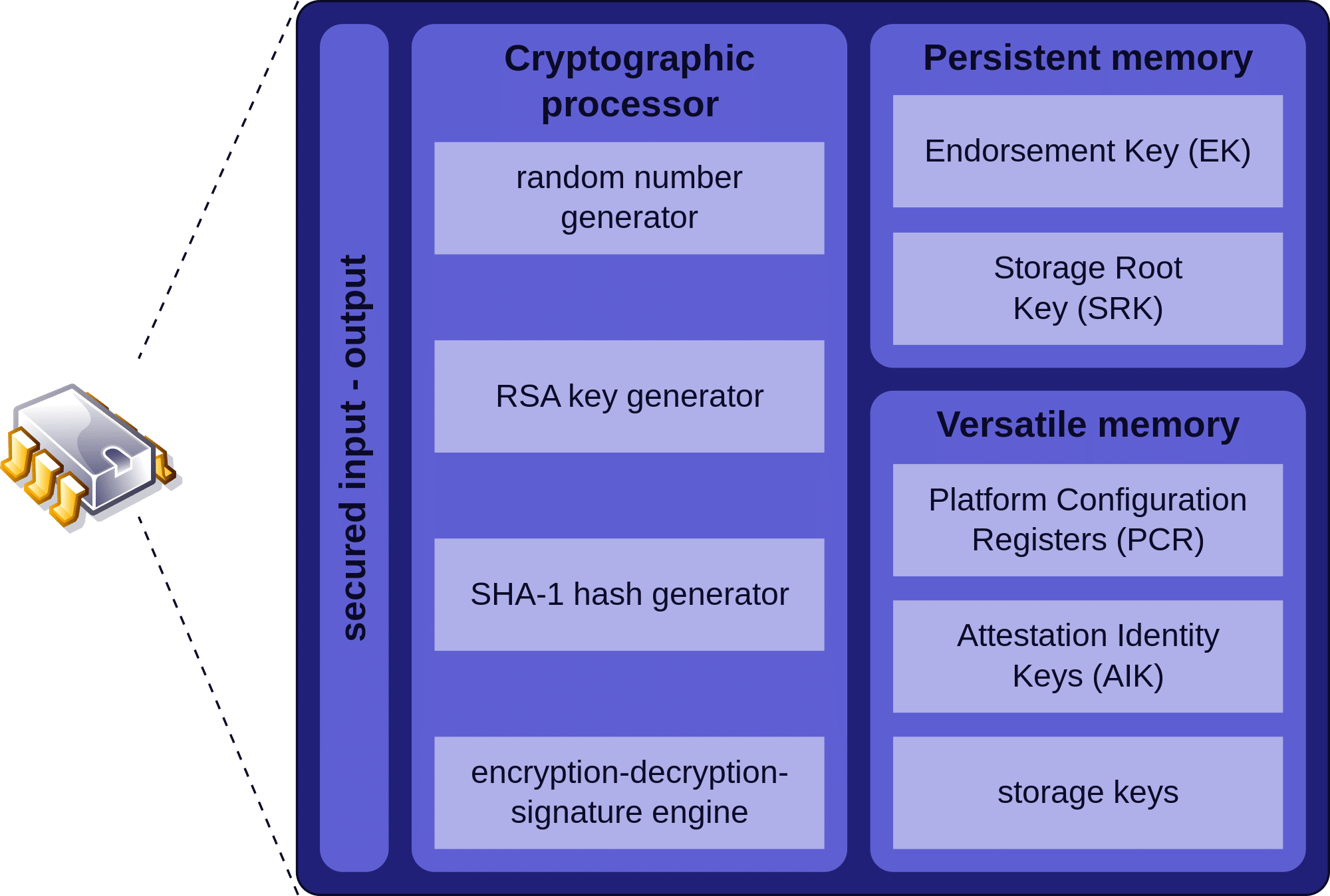

Le TPM 2.0 bientôt obligatoire sous Windows 10, merci Apple ?

Microsoft oblige maintenant ses partenaires à utiliser TPM 2.0 sur tous les PC et smartphones livrés avec Windows 10. De quoi mettre les données des utilisateurs à l'abri de la NSA et du FBI ?

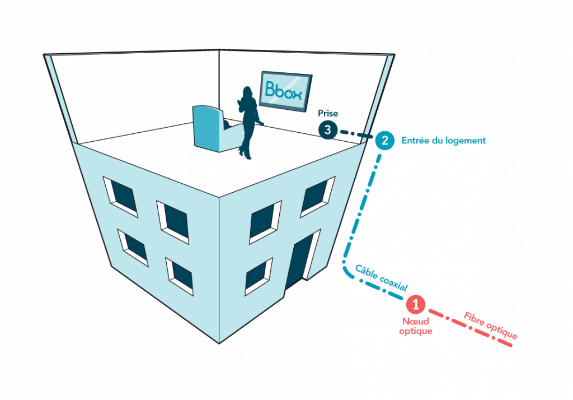

Numericable-SFR devra arrêter de confondre câble et fibre optique

Coup dur pour Numericable-SFR : un arrêté publié au journal officiel réaffirme que la fibre commercialisée par l'opérateur n'en est pas vraiment. La distinction devra être expliquée clairement aux clients.

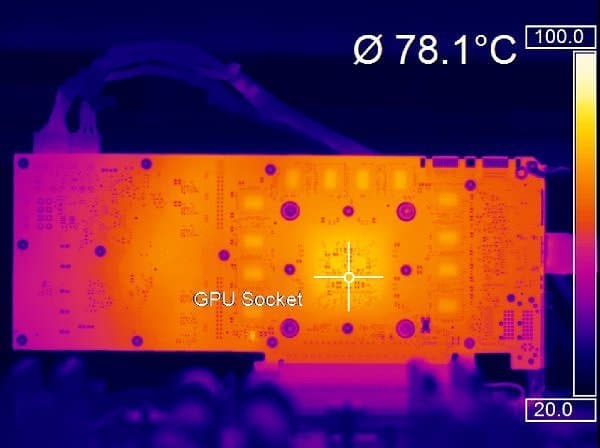

La science au service de nos tests : bien utiliser une caméra thermique

Il ne suffit pas d’acheter une caméra thermique haut de gamme pour prendre des mesures fiables. Dans ce dossier, nous vous ouvrons la porte de notre laboratoire pour vous expliquer les précautions indispensables pour obtenir…

Modélisation 3D et gravure laser feraient passer les vinyles à la HD

Les puristes vous le diront : aucun format numérique ne transmet l'émotion de la musique comme un disque vinyle. Alors imaginez ce que donnerait un vinyle HD, qui ne serait plus fabriqué comme dans les…

RedFox : le futur outil des pirates de Blu-ray 4K Ultra HD ?

AnyDVD reprend du service quelques jours après la fermeture de SlySoft. C'est cette fois-ci RedFox qui exploite le logiciel et qui a également remis en route CloneDVD et CloneBD. Une bonne nouvelle pour les pirates…

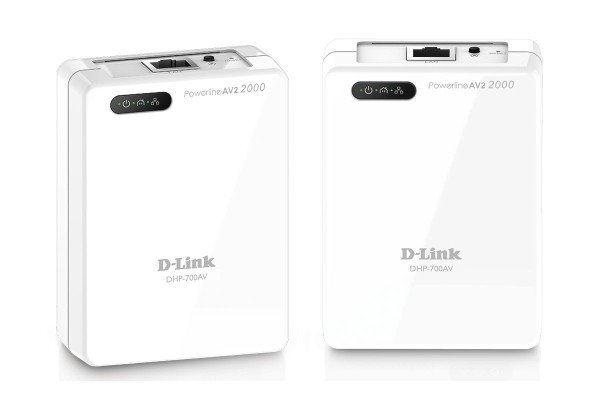

Ce CPL au standard 2000 Mbits/s n’a pas les débits que l’on espérait

D-Link vient d’annoncer le DHP–701AV. La firme parle d'un débit théorique de 1 900 Mbits/s. Le problème est qu’elle a inclus un port Gigabit Ethernet qui offre donc au final un débit deux fois moins…

SlySoft : AnyDVD tire sa révérence, les Blu-Ray victorieux

SlySoft, le célèbre éditeur qui a réussi à casser les protections des DVD, des HD-DVD et des Blu-Ray vient de cesser ses activités. La pression des ayants-droits et du gouvernement américain aura eu raison de…

Rebondissement de dernière minute dans le rachat de SanDisk par Western Digital

Par l'intermédiaire d'un communiqué de presse, le groupe américain Western Digital annonce qu'il continue le rachat de l'entreprise SanDisk. Un rachat qui a bien failli ne pas se faire suite au retrait d'un investisseur chinois…

OVH OverTheBox : en attendant la fibre, multipliez l’ADSL !

Malgré la volonté affichée du gouvernement, malgré les promesses répétées des opérateurs, de nombreuses régions de l’hexagone doivent encore faire avec des connexions à faible débit. Or, lorsque son activité professionnelle exige un accès à…

Tom’s Guide : les 10 lois d’Internet qu’il faut connaître

Nos collègues de Tom’s Guide ont publié leur liste des 10 lois d’Internet qu’il faut connaître.

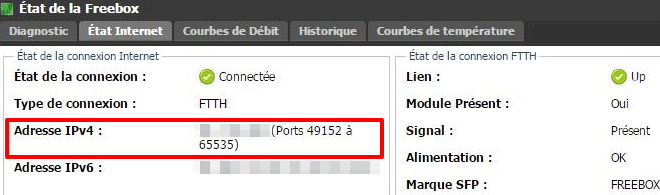

Free partage une IPv4 publique entre plusieurs abonnés

Free serait-il en manque d’adresses IPv4 pour ses abonnés ? Quelle qu'en soit la raison, le fournisseur d’accès à Internet expérimenterait depuis quelques semaines déjà le « partage » d’une même adresse IP entre plusieurs de ses clients...

15 outils de sécurité gratuits pour renforcer Windows 10

Windows 10 est sans aucun doute la version de Windows la plus complète en matière de sécurités embarquées. Son anti-malware « Windows Defender » a fait des progrès indéniables depuis ses récentes mises à jour. Son pare-feu…

70 essais suffisent pour deviner le mot de passe de ce routeur

Le blog de Sophos, le célèbre éditeur de logiciels de sécurité, a publié un billet dénonçant le manque de sérieux des routeurs de TP-Link.

![Image à la une de [Exclusif] Restructuration de STMicroelectronics : trop peu, trop tard ?](https://www.tomshardware.fr/content/uploads/sites/3/2016/01/image001.jpg)

[Exclusif] Restructuration de STMicroelectronics : trop peu, trop tard ?

Ce fut une journée chargée hier pour STMicroelectronics qui a publié ses résultats financiers, annoncé un plan de licenciement de 1 400 postes, dont 430 suppressions de postes en France, et procédé à un remaniement…

MU-MIMO, WiFi ad : le WiFi monte le débit !

La technologie Wi-Fi a déjà presque 20 ans ! L'association IEEE (Institute of Electrical and Electronics Engineers) a mis à plat le standard 802.11 pour la toute première fois en 1997. Cet ensemble de normes offrait…

Nintendo : vers une diversification des activités en dehors du jeu vidéo

Au cours de l’année 2015, Nintendo a connu de nombreux bouleversements, le principal étant sans aucun doute le décès de Satoru Iwata, à la tête de la firme de Kyoto depuis près de 13 années.

Comparatif virtualisation : les solutions gratuites

Nous allons aujourd’hui nous intéresser à quatre solutions gratuites de virtualisation destinées au marché des serveurs : Microsoft Hyper-V Server 2012 R2, VMWare vSphere Hypervisor (ESXi) 6.0 U1, Citrix XenServer 6.5.0 SP1 et Proxmox VE…

Tom’s video : DirectX 12 permet d’émuler la PS3 sur PC

Microsoft et Sony ont récemment toutes deux faits des efforts en direction de leurs joueurs les plus fidèles, attachés à leur collection de vieux jeux. Il est dorénavant possibles de jouer à des titres de…

Les flops de l’année

On a beau faire, on a beau dire, qu'un homme averti en vaut deux, chaque année voit son quota d'erreurs, de bonnes idées abandonnées, de mauvaises idées poursuivies, de projets avortés et de produits ratés.…