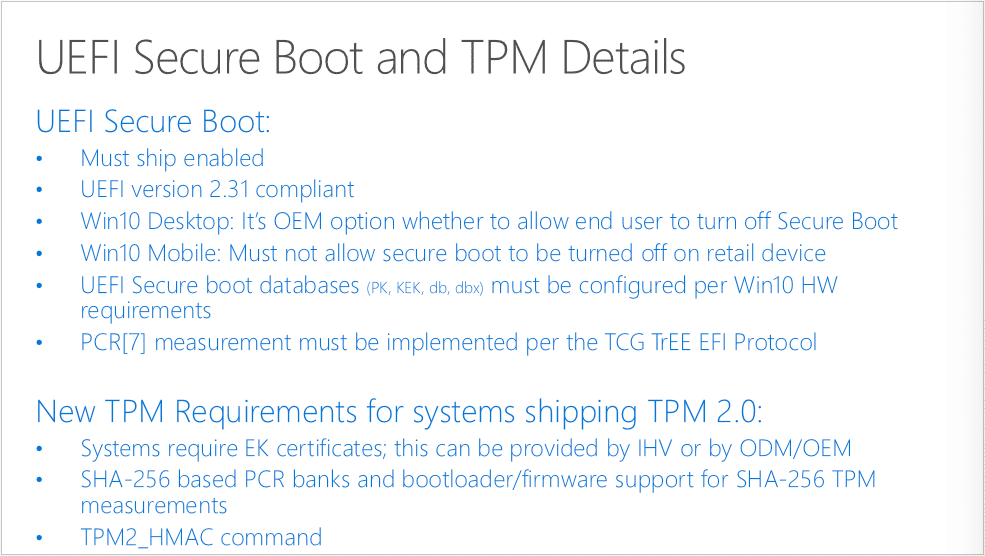

Windows 10 activera Secure Boot par défaut, Linux menacé ?

Parmi les nombreuses raisons qui ont attiré une mauvaise réputation à Windows 8, Secure Boot arrive en bonne place. Cette mesure de sécurité menaçait en effet d'empêcher l'installation d'un autre OS que Windows sur les…

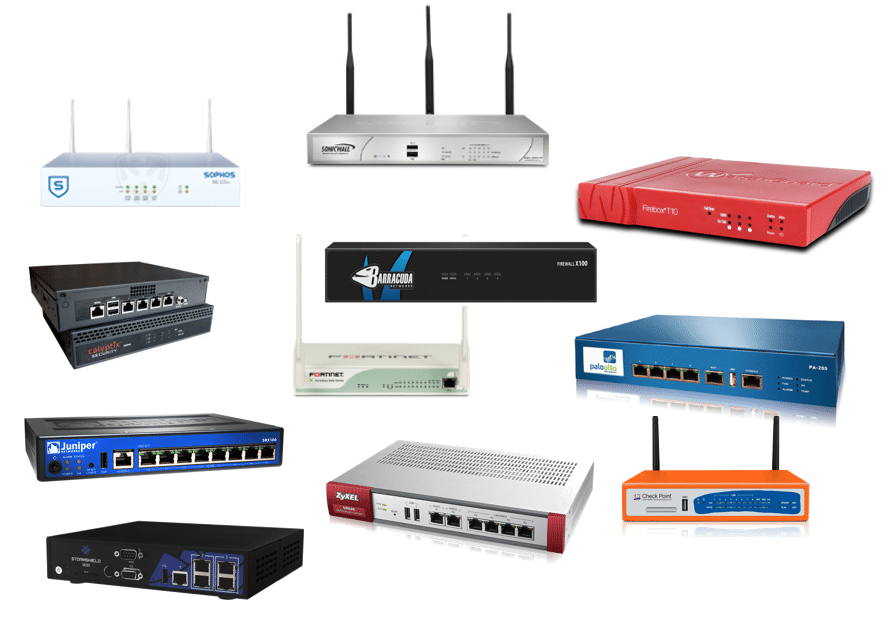

Guide d’achat : quel pare-feu nouvelle génération “UTM/NGFW” ?

Face aux nouveaux usages du Web et aux nouvelles menaces véhiculées par Internet, le pare-feu ne suffit plus. Une nouvelle génération de boîtiers UTM ou NGFW permet aux entreprises de mieux se protéger mais aussi…

GHOST : Une vulnérabilité dans Glibc fait peur à Linux

GHOST, c’est l’histoire d’une faille corrigée en 2013 qui ressurgit 18 mois plus tard. Découverte par Qualys (une société spécialisée dans la sécurité), cette vulnérabilité « CVE-2015-0235 » est en effet présente dans la bibliothèque C de…

Infecter une clé USB à tout jamais

Karsten Nohl et Jakob Lell, des chercheurs en sécurité informatique pour la firme SR Labs, vont présenter à la conférence Black Hat la semaine prochaine un malware capable d’infecter le firmware de clés USB, selon…

Les hacks de Watch Dogs sont-ils possibles en vrai ?

A moins de rentrer de mission sur Mars, vous avez probablement suivi la sortie du blockbuster Watch Dogs, dont le personnage principal passe son temps à s'administrer le commandement de la plupart des équipements d'un…

Scan d’adresses IP : on est rentré chez vous !

A l'aide d'un simple scanner d'adresses IP, nous avons fait des découvertes étonnantes de photos voir de données sensibles, chez les utilisateurs, mais aussi dans certaines entreprises...

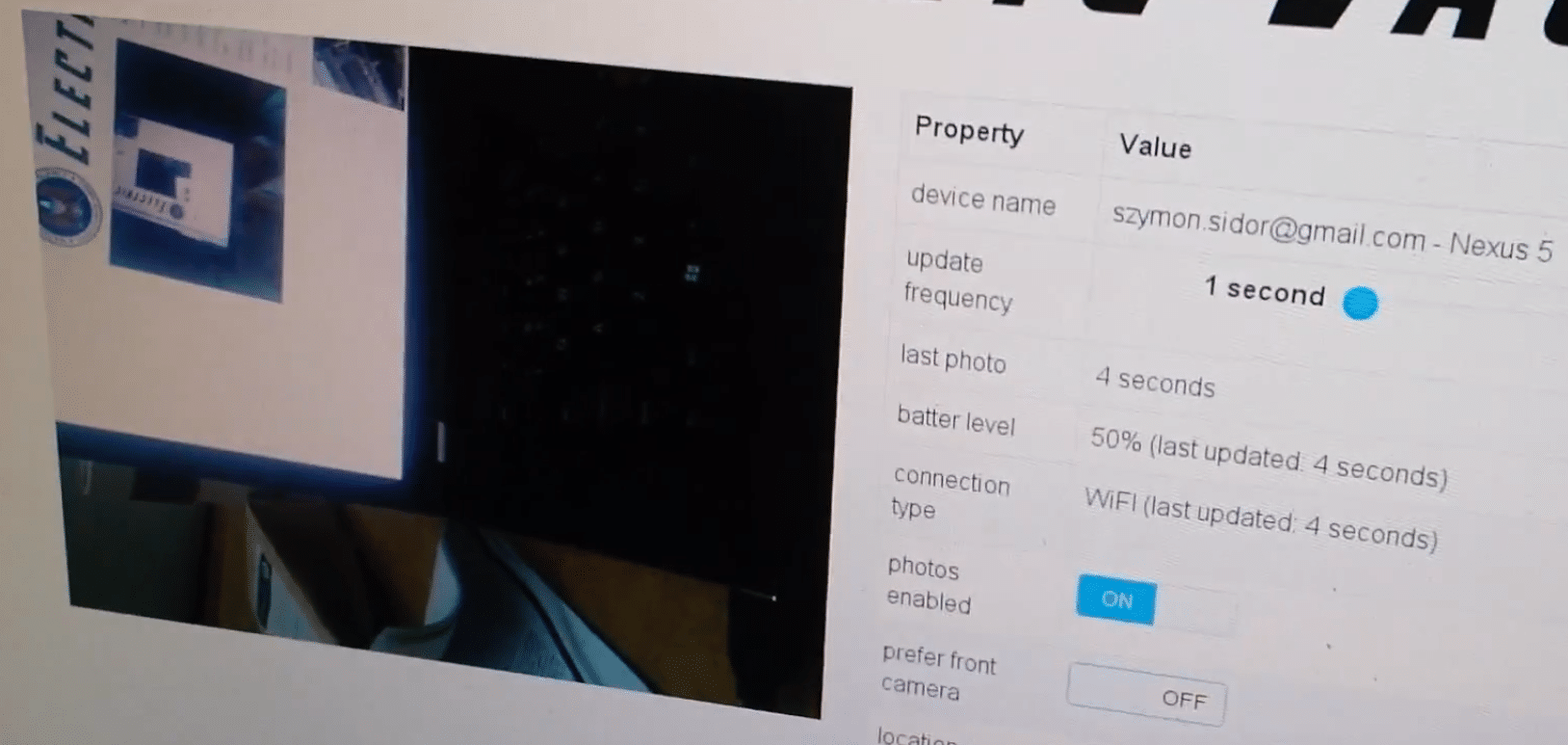

Android permet à votre smartphone de vous filmer à votre insu

Cette semaine, la sécurité d'iOS a fait couler beaucoup d'encre, après le cassage du verrouillage par iCloud. Pas de jaloux, Android a aussi sa grosse faille : un chercheur en sécurité a découvert qu'il était…

doulCi, le hack qui déverrouille les iPhone et iPad volés

Avec iOS 7 Apple introduit une fonction très appréciée : le verrouillage d’activation via iCloud. Grâce à ce mode, tout iPhone ou iPad volé et bloqué à distance ne peut être réactivé sans le mot…

Le capteur photo des smartphones, un générateur quantique de nombres aléatoires

Générer des nombres aléatoires est un des fondements de la sécurité informatique. Mais générer des nombres réellement aléatoires est une gageure. L'idéal est de disposer d'un système totalement imprévisible, comme un phénomène quantique. Des chercheurs

Les 20 plus grands piratages de l’histoire

Oeuvres de petits pirates habiles ou de militaires impliqués dans les cyberguerres, nous avons retenus les 20 piratages les plus célèbres de l'histoire de par leur ampleur, du moins parmi ceux qui ont fini par…

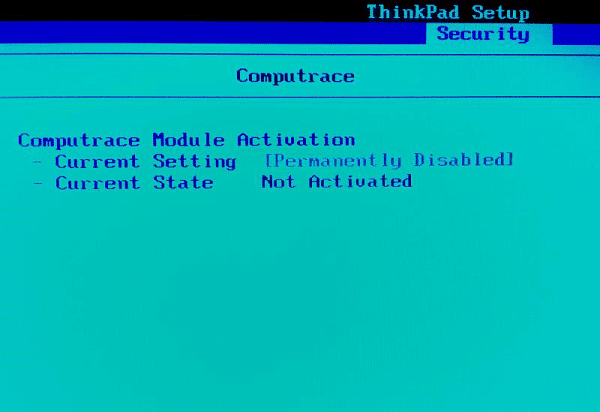

Computrace : quand votre BIOS contient une sorte de malware

Sur le blog de Securelist, une analyse intéressante montre que certains BIOS contiennent des données qui pourraient potentiellement être utilisées à des fins malveillantes.

Lire le contenu d’une carte (Visa, Vitale, Navigo, etc.) avec un ordinateur

Nous en avons déjà parlé, il est assez trivial de lire le contenu d'un pass Navigo (par exemple).

Un hack pour activer une webcam sans indicateur visuel

Dans un ordinateur portable, la webcam utilise souvent une technique simple pour indiquer qu'elle est activée : une LED.

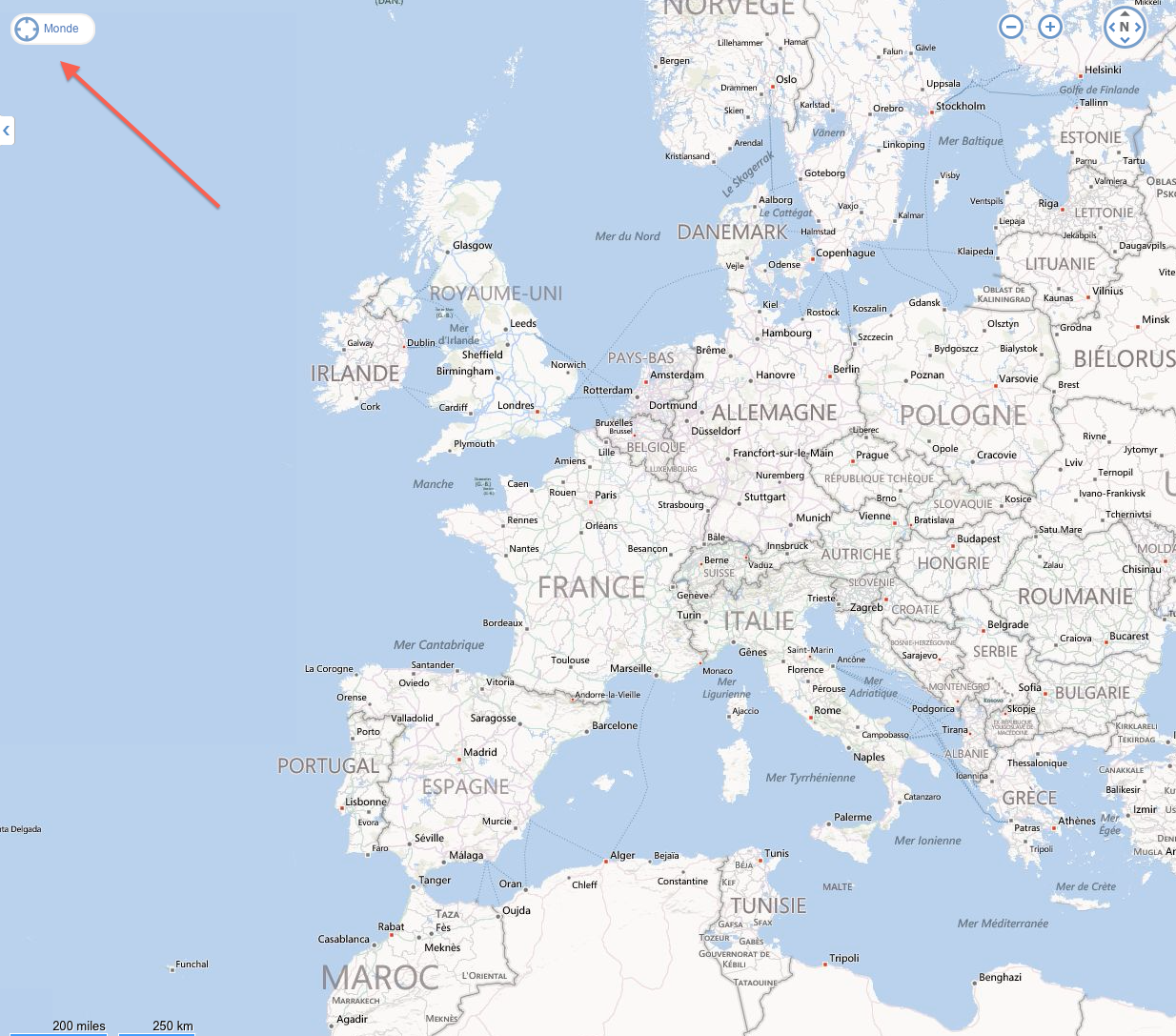

Ne faites pas confiance à la localisation de votre navigateur

Avez-vous déjà utilisé la fonction de localisation de votre navigateur, par exemple sur Google Maps ou Bing Cartes ? Si oui, avez-vous une idée de la façon dont elle fonctionne et savez-vous qu'il est assez…

Exclu : une faille iOS permet une attaque en force brute sur les restrictions

Il y a quelques jours, lors d'un petit test, nous avons découvert une faille dans iOS, utilisable sur l'iPad et l'iPhone.

SSD : est-il intéressant de les mettre en RAID ?

Un SSD, c'est bien, deux SSD en RAID 0, c'est mieux. N'est-ce pas ? C'est sans doute vrai pour les performances séquentielles, mais qu'en est-il du reste ?

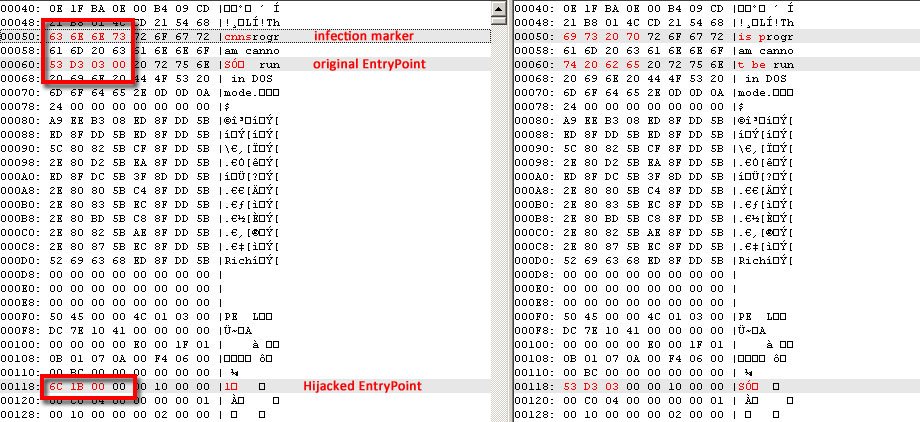

Mebromi : le virus qui remplace votre BIOS

Si on parle depuis des années des virus (et autres logiciels malveillants) capable de s'attaquer aux BIOS, rien de vraiment efficace n'existait en dehors de CIH/Chernobyl dans les années '90 (et heureusement).

Peut-on casser un mot de passe avec une carte graphique ?

Le chiffrement d'archives Zip ou RAR est encore une habitude très répandue. Une majorité de gens estiment qu’un mot de passe contenant huit caractères suffit à tenir les hackers à distance, ce qui n’est pas…

Le hacker qui pirate un clavier

À la BlackHat — une conférence de hacker — K. Chen (de l'institut de technologie de Georgie) a montré comment hacker un clavier.

Data Locker, le disque dur des espions

A en croire les scandales régulièrement révélés par la presse (anglaise notamment), la sécurité de certaines données personnelles ou professionnelles semble parfois pris à la légère. Test du disque dur externe le plus sécurisé au…