Pas de panique, le doute plane

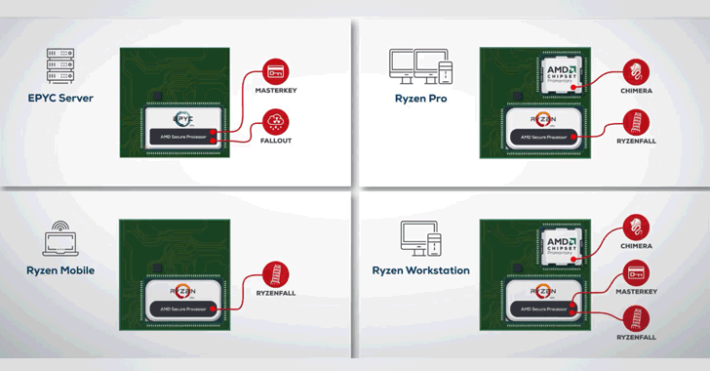

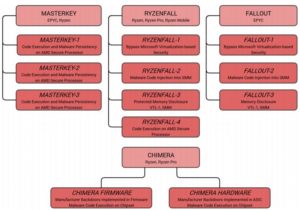

Une entreprise israélienne spécialisée en sécurité informatique, nommée CTS Labs, prétend avoir trouvé 13 failles de sécurité majeures sur les CPU utilisant l’architecture Zen d’AMD (Epyc et Ryzen). Ces vulnérabilités ont été classées en 4 catégories et ne concernent pas directement les cœurs des CPU, mais deux autres puces faisant partie de leur structure : un Secure Processor signé ARM (ou microprocesseur ayant pour fonction le cryptage des données) et le chipset intégré ASMedia (ou Promontory Chipset, reliant le CPU à l’I/O de la carte mère et ses périphériques, le Wi-Fi, etc..).

| A lire aussi : – Failles CPU AMD : 7 raisons de trouver ça louche… |

Ryzenfall

Fallout

Cette faille permet aussi d’accéder à la zone de mémoire protégée comme Ryzenfall, mais peut être aussi utilisée pour contourner le système de protection de flash du BIOS. Fallout concernerait seulement les CPU EPYC.

Chimera

Chimera consiste en deux portes dérobées (ou backdoors), l’une basée sur le firmware, l’autre sur le hardware. Elles permettent aux pirates d’injecter un code malicieux dans le Promontory Chipset et de lancer des attaques via périphériques USB, SATA, PCIe ou par Wi-Fi, Bluetooth et réseau. Une puce infectée peut être utilisée pour lancer des attaques basées sur un accès direct à la mémoire (Direct Memory Access ou DMA). Tous les processeurs Ryzen et Ryzen Pro seraient affectés, mais pas EPYC.

Masterkey

Masterkey exploiterait plusieurs vulnérabilités du firmware du Secure Processor permettant aux pirates de l’infecter et de contourner ses sécurités (comme le SEV et fTPM). Ces vulnérabilités affecteraient les processeurs EPYC, Ryzen, Ryzen pro et Ryzen mobiles et permettrait de voler les certificats d’un réseau et de rendre les systèmes non fonctionnels en corrompant le code firmware.

Notez que les intentions de CTS Labs semblent, pour l’instant, encore très douteuses et qu’aucune information technique n’a été donnée.