Une faille de sécurité de plus de 10 ans vient d’être repérée. Celle-ci peut affecter un nombre important de processeurs AMD, dont les Ryzen 7000 mobiles et desktop. Cette vulnérabilité, nommée Sinkclose, permet à des pirates d’accéder au mode de gestion du système (SMM) et de subtiliser les données des utilisateurs.

Il semblerait qu’Intel ne soit pas la seule entreprise ayant des problèmes avec ses produits. Alors qu’elle fait face à une crise liée à des Core Gen13 et 14 défectueux, AMD, elle, aurait quelques soucis concernant la sécurité de ses puces.

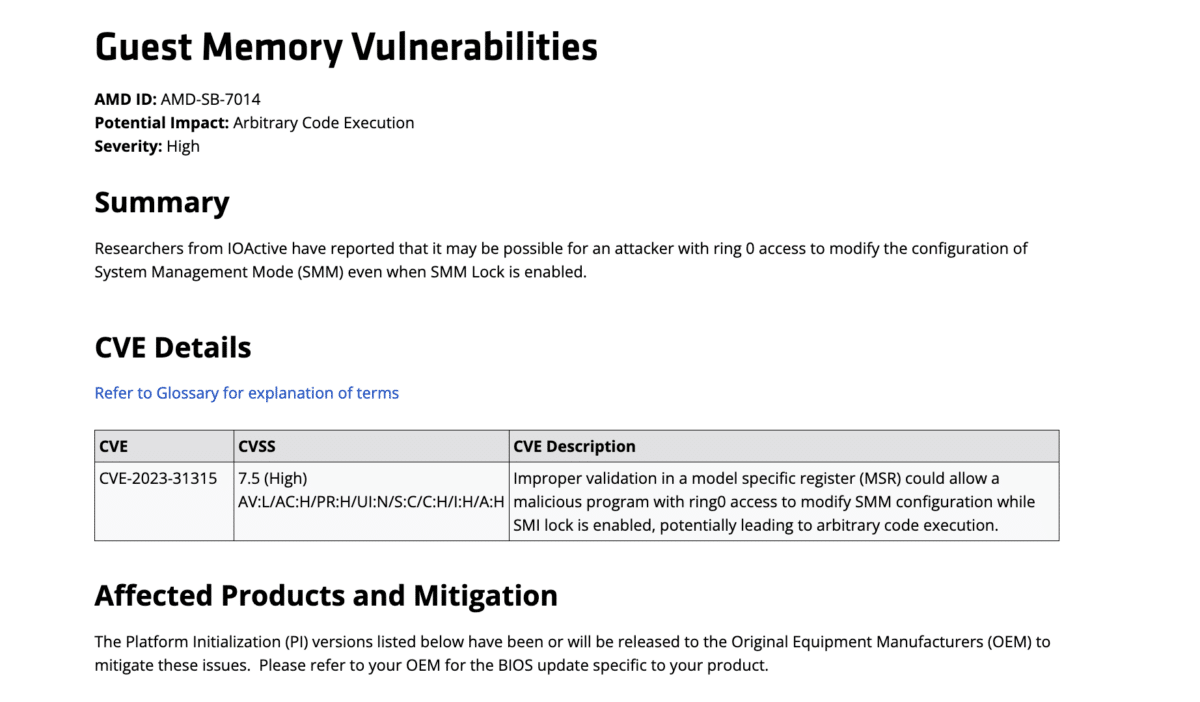

Une vulnérabilité vieille de dix ans (CVE-2023-31315 ) vient d’être repérée, celle-ci affecterait de nombreux modèles de processeurs. Compte tenu de la durée d’exploitation de cette faille de sécurité, il est probable que des millions de PC soient potentiellement affectés.

Baptisée Sinkclose, ce sont les processeurs Ryzen, EPYC et Threadripper qui seraient touchés en particulier. La faille expose une partie critique des CPU d’AMD et permet à des pirates de voler les données personnelles des utilisateurs grâce à l’exécution de code malveillant.

Malgré son grand âge, Sinkclose vient seulement d’être dévoilée au grand public par l’entreprise de sécurité IOActive lors de la dernière conférence Defcon s’étant déroulée du 8 au 11 août à Las Vegas.

Sinkclose s’attaque à de nombreux CPU AMD

Celle-ci affecte potentiellement un nombre important de processeurs, dont les Ryzen 7000 de bureau, mais aussi ceux du segment mobile. Heureusement, il semblerait que les nouveaux Ryzen 9000 et AI 300 soient, eux, hors de danger.

- EPYC (génération une à quatre)

- EPYC embarqués :

- 3000, 7002, 7003, 9003, R1000, R2000, 5000 et 7000

- Ryzen embarqués :

- V1000, V2000 et V3000

- Ryzen de bureau :

- 3000, 5000, 4000, 7000 et 8000

- Ryzen mobiles :

- 3000, 5000, 4000 et 7000

- Ryzen Threadripper :

- 3000 et 7000

- AMD Threadripper PRO :

- Castle Peak WS SP3 et Chagall WS

- AMD Athlon :

- 3000 (mobiles)

- AMD Instinct MI300A.

Cette faille de sécurité est donc potentiellement dangereuse pour les utilisateurs de ces différents CPU AMD. Pour fonctionner, les hackers ont besoin d’un niveau de privilège élevé (ring0/noyaux) à un PC ou un serveur, rendu possible grâce à un malware de type bootkit.

Celui-ci donne ensuite accès au mode de gestion du système (SMM), qui permet de contrôler plusieurs fonctionnalités des PC. Par exemple, le SMM peut être utilisé pour modifier la gestion de l’alimentation ou encore installer des rootkits, des logiciels malveillants pouvant potentiellement dissimuler d’autres malwares.

AMD corrige en partie la faille

Malheureusement, pour les usagers qui pourraient compter sur leur antivirus pour les protéger, ce genre de logiciel malveillant est quasiment indétectable. Il n’est donc pas impossible que des millions de PC (ou serveurs) soient infectés sans que leur propriétaire soit au courant. Pire encore, cette vulnérabilité serait résistante à la suppression des données du disque système et un nettoyage serait insuffisant pour s’en débarrasser.

Heureusement, AMD a su réagir rapidement (après la découverte de la vulnérabilité) et a mis en place des mesures d’atténuation pour ses processeurs. Des correctifs du firmware (BIOS/UEFI) sont désormais disponibles pour la plupart des puces affectées. En revanche, certaines restent encore vulnérables, à l’image des Ryzen 3000 (pour l’instant).

Si la plupart des utilisateurs lambda ne devraient pas s’inquiéter outre mesure, ils devraient malgré tout installer les mises à jour les plus récentes de leur matériel. Cela devrait permettre d’endiguer le problème et de renforcer la sécurité de leurs données et de leur PC.

- Des millions de processeurs AMD sont potentiellement affectés par une faille de sécurité.

- Sinkclose permet à des pirates de voler les données des utilisateurs.

- AMD a déployé un correctif pour atténuer le problème.