Introduction

La sécurité informatique continue d’être un sujet passionnant. En passant du petit pirate habile qui arrive à pénétrer un compte Gmail à un groupe qui s’adonne à de l’espionnage gouvernemental et industriel, les attaques restent courantes. Le problème est que de plus en plus d’informations confidentielles et sensibles sont stockées sur la Toile, ce qui facilite le vol de cartes bancaires ou d’identité.

Voici une liste très subjective des vingt plus grands piratages de notre temps. Le classement est donné par ordre chronologique en tenant compte de la date de l’annonce publique de l’attaque, car il est parfois impossible de connaître la date exacte du piratage. Nous avons aussi utilisé une définition large du mot piratage qui inclut toute attaque contre un système informatique visant à en prendre le contrôle à des fins malicieuses. Nous parlons donc d’attaques contre des infrastructures, des gouvernements, des entreprises par des individus, des groupes et même des vers qui ont permis de pirater un ensemble de machines dans le but de les utiliser pour des attaques de déni de service.

Sabotage du gazoduc transsibérien (1982)

Le terme «bombe logique» décrit un code informatique inséré au sein d’un programme dans le but d’entraîner un dysfonctionnement et potentiellement des dommages au système victime de l’attaque. Le terme est né après que la CIA ait planté un malware en 1982 qui a provoqué l’explosion du gazoduc transsibérien Ourengoï–Pomary–Oujhorod. L’incident avait une puissance équivalente à trois kilotonnes de TNT et fut si large qu’il fut repéré par les satellites américains. Selon la CIA, les services américains avaient appris que l’Union soviétique allait voler le logiciel contrôlant le gazoduc à une compagnie canadienne. Les Américains et les Canadiens ont donc volontairement créé des failles de sécurité pour qu’ils puissent prendre contrôle du système une fois le logiciel installé dans le but d’entraîner une pression excessive au sein de l’infrastructure. L’explosion n’a pas fait de mort.

Moonlight Maze (12/09/1999)

C’est Newsweek qui a révélé l’histoire derrière Moonlight Maze, l’opération de piratage russe qui a pris les États-Unis par surprise. En effet, depuis mars 1998, les services russes pénétraient les machines du Pentagone, de la NASA, du département américain de l’Énergie et des universités. Ils volaient principalement des cartes militaires et des fichiers stratégiques. Le plus étonnant est que les États-Unis ne se sont aperçus de rien et sont tombés sur l’opération par accident. Le coup est symbolique parce qu’il montre à quelle vitesse le reste du monde a rattrapé le nouveau continent. Quinze ans auparavant, il détruisait les gazoducs transsibériens. En 1998, ce sont les Russes qui ont surpris les Américains.

MafiaBoy (02/2000)

MafiaBoy ou Michael Calce de son vrai nom, a popularisé les attaques par déni de service en s’attaquant durant le mois de février 2000 à CNN, Yahoo!, Amazon, Dell, E*TRADE et eBay. Ce jeune canadien de 15 ans s’est fait arrêter parce qu’il vantait ses exploits sur les chaînes IRC. La justice canadienne ne l’a condamné qu’à huit mois de maison pour délinquant. Selon le procureur, les dommages s’élèvent à 7,5 millions de dollars. M. Calce est une figure symbolique, parce qu’il a mis le problème de la sécurité informatique des sociétés sur le devant de la scène médiatique en montrant qu’un garçon de 15 ans pouvait faire de sérieux dégâts.

Titan Rain (25/08/2005)

Le quotidien américain The Washington Post a révélé que, selon le gouvernement américain, les autorités chinoises avaient pénétré les systèmes informatiques d’agences gouvernementales et de sous-traitants travaillant pour l’armée américaine, entre autres. Ces opérations d’espionnage industriel et gouvernemental ont duré pendant au moins trois ans et on ne sait pas quand les services américains ont réellement découvert l’opération. L’affaire a eu le mérite de lancer le débat sur la «cyberguerre» que se livrent les nations. Les pirates ont utilisé des proxys, des ordinateurs zombies et des malwares pour cacher leurs identités.

TJX (17/01/2007)

TJX est une grande chaîne internationale de magasins grand public. Son système de paiement utilisé par ses clients fut piraté, compromettant les cartes de crédit, les cartes bancaires et les chèques de ses clients qui se sont aussi vus dérober dans certains cas leur numéro de sécurité sociale ou de leur permis de conduire. L’attaque fut découverte en décembre 2006, mais les autorités ont demandé de garder l’affaire sous silence pendant environ un mois, le temps de mener l’enquête. En mars 2007, TJX a affirmé que 45,7 millions de consommateurs avaient été victimes de l’attaque, mais certains estiment que le chiffre exact s’élève à plus de 90 millions. Le plus intéressant est peut-être le fait que l’attaque a simplement utilisé le réseau Wi-Fi non sécurisé d’un magasin pour pénétrer les systèmes de la chaîne. Onze personnes ont été arrêtées dans cette attaque menée par Albert Gonzales.

Operation Chanology (21/01/2008)

Operation Chanology est une des attaques qui a rendu Anonymous célèbre. Lorsque l’Église de Scientologie a cherché à retirer une interview de Tom Cruise sur la Toile, Anonymous a publié une vidéo sur YouTube demandant aux internautes de lancer une attaque de déni de service sur les serveurs de l’organisation. Les sites sont restés plus ou moins hors ligne pendant une semaine environ et le trafic envoyé fut de 220 Gb/s. Operation Chanology est non seulement intéressante parce que c’est la seule de la liste qui vise un établissement à caractère religieux, mais aussi parce que le piratage informatique a cessé et s’est transformé en une lutte pacifiste qui a eu recours à la non-violence et à un procès contre l’Église.

Hannaford Brothers (17/03/2008)

Albert Gonzales est une nouvelle fois au centre de cette affaire de vol de 4,2 millions de cartes bancaires qui s’est déroulé sur une période de plus de trois mois. Ce pirate américain a mené parmi les plus grandes opérations de fraude informatique de l’histoire. Son mode opératoire était principalement les injections SQL. Selon les révélations de la société, Hannaford, une chaîne de supermarché, a été obligée de dépenser « des millions » de dollars pour mettre à jour ses systèmes informatiques. Nous savons aujourd’hui que les informations dérobées ont été vendues aux enchères et que les pirates ont publié des tutoriels facilitant l’exploitation des données. On estime qu’environ 2 000 cartes bancaires ont été falsifiées.

Heartland Payment Systems (20/01/2009)

Heartland Payment Systems fut victime de l’une des plus grosses attaques menées par Albert Gonzales en 2008. Il vola les informations bancaires stockées par la société pour les revendre à des organisations capables de créer de fausses cartes de crédit. Heartland découvrit le problème lorsqu’il fut alerté par Visa et MasterCard. Il contacta alors les autorités et annonça plus tard qu’un malware avec été installé sur ses systèmes. M. Gonzales aurait revendu 170 millions de cartes bancaires en tout, dont 130 millions en provenance de Heartland, selon le gouvernement américain, mais c’est un chiffre démenti officiellement par la compagnie. Après cette attaque, M. Gonzales fut arrêté et condamné à 20 ans de prisons le 25 mars 2010. L’attaque aurait coûté 12,6 millions de dollars à Heartland.

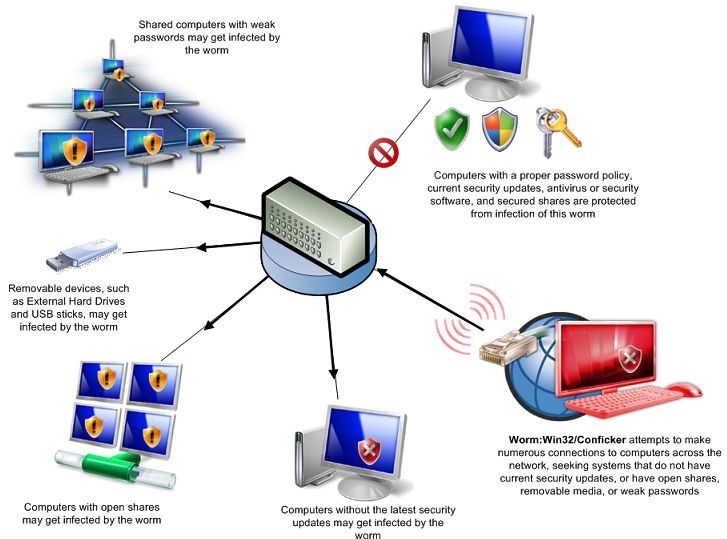

Conficker (09/04/2009)

Il est l’un des vers qui ont infecté le plus de machines dans le monde. S’il est dans cette liste, c’est parce qu’il utilise des failles dans Windows pour créer des botnets, des groupes d’ordinateurs piratés destinés à des tâches particulières, comme le lancement d’attaques de déni de service, par exemple. Il s’est distingué par sa difficulté à être retiré du système d’exploitation en raison de la combinaison habile de plusieurs techniques déjà connues des services de sécurité. Les services navals français ont été infectés par le ver et devant la portée importante de l’attaque, Microsoft a créé un groupe destiné à gérer la menace Conficker qui existe toujours puisque des variantes du vers tournent encore sur la Toile.

La Corée du Sud et les États-Unis (08/07/2009)

Des pirates nord-coréens ont réussi à pénétrer des ordinateurs sud-coréens, mais aussi de la maison blanche, du Pentagone et du Washington Post. Cette opération marque l’arrivée de la Corée du Nord sur le champ de la cyberguerre que se livrent les États. Ce n’est pas la première fois que la Corée du Nord lance ce type d’attaque, mais c’est la première à avoir eu une si grande portée, ce qui montre que le pays rattrape son retard technologique.

Operation Aurora (12/01/2010)

Google révéla au public une attaque menée par Elderwood Group, une organisation basée à Pékin et ayant des liens avec l’armée chinoise. Elle a été menée entre juin 2009 et décembre 2009 et elle consistait à pénétrer de grandes sociétés pour modifier le code source de leurs logiciels. Yahoo, Adobe, Juniper et Rackspace ont été victimes de cette attaque, ainsi que Symantec et Morgan Stanley, entre autres. Le nom Operation Aurora a été donné par McAfee lorsqu’il a découvert qu’Aurora était probablement le nom d’un des pirates. La Chine a évidemment nié être impliquée et affirme qu’il s’agit d’un complot américain.

Stuxnet (24/09/2010)

Stuxnet est un ver informatique qui a été très probablement conçu par les services israéliens et américains pour ralentir les opérations nucléaires iraniennes. Israël et les États-Unis n’ont jamais confirmé être à l’origine de cette attaque qui a détruit presque 1 000 centrifuges et a retardé le programme iranien de deux ans environ. L’attaque a eu lieu sur environ un mois. Tout d’abord, le virus a causé une accélération anormale des centrifuges pendant quinze minutes. 27 jours plus tard, Stuxnet les a fortement ralenties pendant 50 minutes. Ces changements excessifs de vitesse ont causé une extension des tubes en aluminium causant des dégâts importants. Le gouvernement iranien a déjà nettoyé ses systèmes et Siemens a publié un outil retirant le ver qui a fini par circuler sur la Toile sous des formes différentes (une erreur sans laquelle nous ignorerions probablement son existence).

Epsilon (01/04/2011)

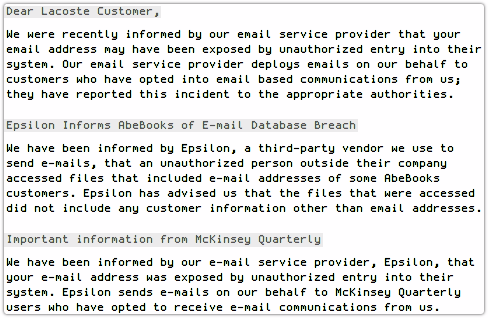

Epsilon est une compagnie qui envoie des emails promotionnels pour de grandes sociétés (BestBuy, Disney, entre autres) et des institutions bancaires célèbres. Elle subit une attaque similaire à celle de Heartland qui permit à des pirates de se procurer les noms et les adresses email des clients des firmes représentées par Epsilon. Cela a ouvert la voie à de grosses attaques de phishing et l’envoi de malwares. Le fait que l’attaque ait été rendue publique deux jours après qu’elle ait eu lieu a permis de bien mettre en garde les consommateurs et limiter l’impact du piratage.

L’ampleur de l’attaque qui s’élève à plusieurs millions d’adresses emails a été appelée le piratage du siècle par ComputerWorld. Nous pensons que le titre est un peu exagéré, mais il est vrai que la base de données pénétrée était si importante que ce fut un coup d’une portée élevée. L’affaire a aussi le mérite de révéler que choisir de ne pas recevoir un courrier ne retirait pas son adresse de la base de données, ce qui fut aussi condamné.

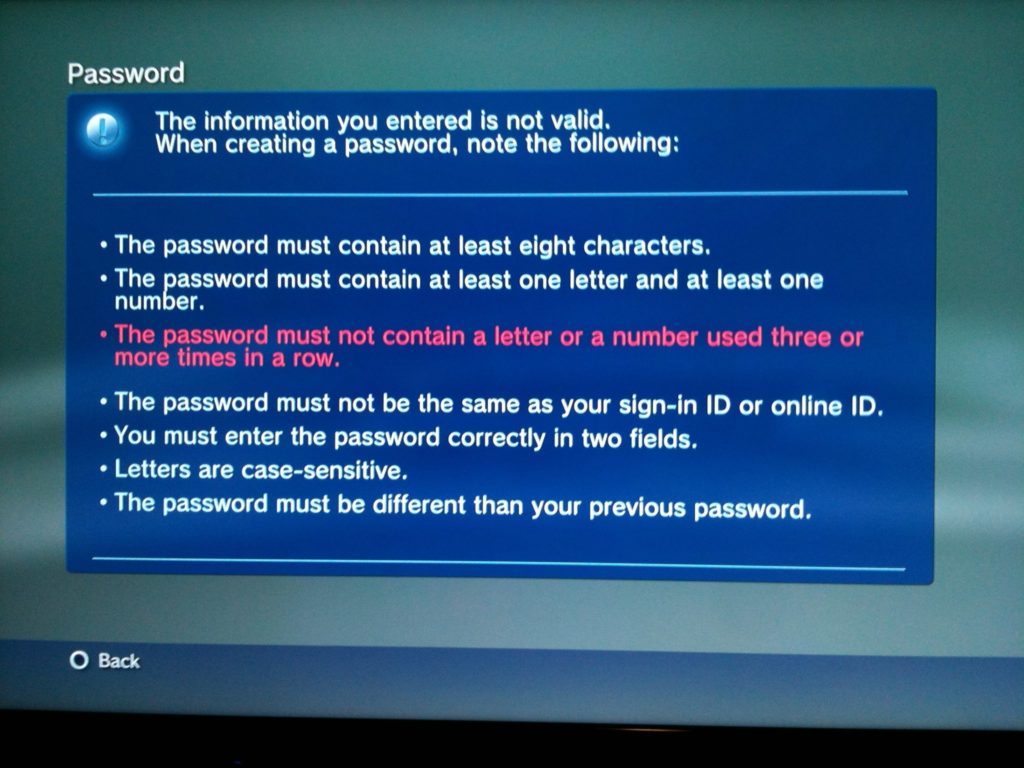

Sony PlayStation Network (24/04/2011)

L’affaire PSN (PlayStation Network) fut symbolique par son ampleur et par les erreurs de gestion de Sony qui a mis du temps afin de répondre adéquatement au piratage de ses serveurs. Le 20 avril, une attaque pirate à non seulement mis les serveurs de PSN et Qriocity hors service, mais plus de 100 millions de comptes furent compromis. Il a fallu attendre plusieurs semaines avant que Sony avoue que les données des utilisateurs avaient été volées (cf. « Les informations du PlayStation Network sont compromises »). Ses excuses se sont accompagnées d’offres promotionnelles et d’un remaniement de ses équipes technologiques (cf. « Affaire PSN : Sony s’excuse en Japonais »).

Citigroup (10/05/2011)

La banque Citigroup s’est fait dérober les informations bancaires de plus de 360 000 consommateurs nord-américains et a souffert une perte de 2,7 millions de dollars (2 millions d’euros). Elle avait initialement parlé de seulement 210 000 clients, mais fut obligée d’admettre par la suite que le piratage était pire que prévu. Cela représente l’une des plus grandes attaques connues sur une banque. Le plus intéressant est probablement que les pirates ont simplement modifié quelques caractères dans l’URL du site Internet pour deviner les identifiants des clients et obtenir leurs informations. C’est donc l’une des attaques les plus simples et qui aurait pu être évitée si Citigroup avait amélioré la sécurité de son site avant l’attaque. L’affaire a donc eu le mérite de relancer le débat sur la responsabilité des entreprises dans ce genre de situation.

Operation Shady Rat (02/08/2011)

Operation Shady RAT (Remote Access Tool ou outils d’accès à distance, en français) fut révélée par McAfee et fut caractérisée par certains comme l’une des attaques les plus vastes de l’époque. Elle a commencé en 2006 et a infiltré 72 organisations en passant par des sites gouvernementaux à des entreprises et des partis politiques. Le fait qu’aucune institution chinoise n’ait été touchée et le fait que des associations sportives aient été piratées juste avant les J.O de Pékin ont mené certains à penser qu’Operation Shady RAT provenait de l’Empire du Milieu, mais cela ne fut jamais prouvé.

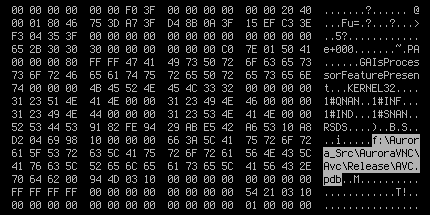

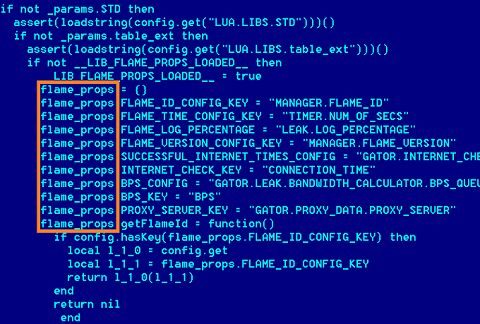

Flame (28/05/2012)

Flame est un malware tournant sur Windows et utilisé par diverses agences gouvernementales pour mener des opérations de cyber espionnage au Moyen-Orient. Rendu public par les services iraniens, il a été caractérisé par une société hongroise comme étant l’un des malwares au code les plus complexes. Il se propage à l’aide de clés USB ou de réseaux LAN, il peut enregistrer à l’aide du micro de l’ordinateur, capter des conversations Skype, prendre des captures d’écran, enregistrer les frappes sur un clavier ou surveiller le trafic d’un réseau. Flame est écrit en Lua et C++ et utilise un certificat Microsoft frauduleux afin de s’installer sans trop de difficulté. Il reprend en partie des techniques présentes dans Stuxnet.

The Spamhaus Project (20/03/2013)

The Spamhaus Project est une organisation internationale à but non lucratif qui tient une liste des spamers utilisés par de nombreux fournisseurs d’accès et serveurs mail. Lorsque l’hébergeur hollandais CyberBunker s’est retrouvé sur cette liste, il s’est associé avec des pirates russes et de l’Europe de l’Est pour lancer la plus grande attaque de déni de service de tous les temps puisqu’à son apogée, elle a envoyé un trafic de 300 Gb/s sur les serveurs de The Spamhaus Project. Une attaque classique représente généralement 50 Gb/s. L’organisation a fait appel à Google et Cloudfare pour détourner une partie du débit. Un mois plus tard, le propriétaire de CyberBunk fut arrêté et mis en examen. Le procès n’a pas encore eu lieu.

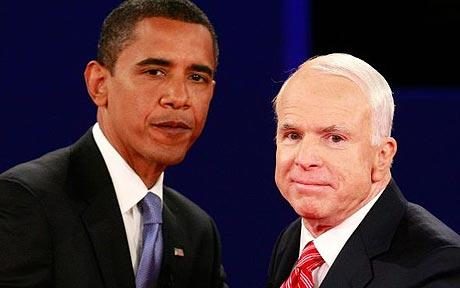

La campagne présidentielle américaine Obama-McCain (06/06/2013)

Les médias américains ont révélé que des pirates soutenus par le gouvernement chinois ont pénétré les ordinateurs utilisés pendant la campagne présidentielle opposant Barack Obama à John McCain en 2008 pour y dérober des documents secrets portant sur les activités politiques des deux candidats et leurs positions sur les affaires chinoises en cours. Le FBI a découvert le piratage à l’été 2008, mais les pirates ont continué leurs activités pendant encore plusieurs mois. En 2009, M. Obama avait fait savoir que des machines avaient été piratées et des fichiers volés, mais la nature et la portée de l’attaque avaient été tenues secrètes. Les hackers ont principalement utilisé du phishing pour obtenir les identifiants et mots de passe des personnes utilisant ces machines.

Mt Gox (24/02/2014)

L’affaire MtGox est loin d’être terminée à ce jour. La version officielle affirme que des pirates auraient pénétré le système de cet échangeur pour voler 850 000 bitcoins, ce qui représentait 450 millions de dollars au moment de l’annonce, soit plus de 320 millions d’euros. Le piratage a eu lieu sur plusieurs années sans que l’on ait de date précise. Une note interne parlait de deux ans et affirmait que l’attaque fut si importante qu’elle toucha même les bitcoins offline de la société qui fut très critiquée pour son système de sécurité médiocre.

Les derniers articles